総務省のIoT機器調査「NOTICE」とその対応について:NEC

2019年2月より総務省がNOTICEと呼ばれるサイバーセキュリティに関する取り組みを開始しました。本稿ではNOTICEの概要とその背景にあるリスクについてご説明し、その取り組みの限界とインターネットを利用するユーザーが取り組むべき対策についてご紹介します。

NOTICEとその背景

NOTICEとは

2019年2月20日よりNOTICEと呼ばれる取り組みが始まりました。これは総務省所管の国立研究開発法人情報通信研究機構(NICT)がインターネット上のIoT機器にアクセスを試みてサイバー攻撃に悪用される機器を特定、電気通信事業者と連携して対処を行う、というものです。

手法としては不正アクセスによる攻撃と大きな違いがないこともあり、当初は「『通信の秘密に抵触の恐れ』無差別侵入し調査へ」といった報道や「総務省自身が不正アクセス禁止法や憲法にも記載されている通信の秘密を侵害するのか?」といった意見がみられ、問題視する姿勢が多勢を占めているように思われました。

東京2020オリンピックに向けて対策は待ったなし

政府がこのような手段を取らなければならなくなった理由の一つには2020年の東京オリンピックが挙げられます。近年のオリンピックを始めとした大規模イベントは必ずといっていいほどサイバー攻撃の対象とされてきています。例を挙げるとロンドンオリンピックやリオデジャネイロオリンピックでは大規模な攻撃が行われましたし、ロンドンでは開会式にて電源供給に関する監視制御システムが狙われていたことも明らかになっています。また、平昌オリンピックでは実際にチケットが発券できなくなり、大勢の観客が開会式に参加できなくなるなどの被害も出ています。これらの前例から2020年の東京オリンピックでも大規模なサイバー攻撃を受けることが予想されます。サイバーセキュリティを確保し、開催・運営を支える各種のサービスを安定して供給することが、オリンピックを成功に導くためには必要不可欠となっています。

サイバー攻撃はIoT機器が踏み台に

IoT機器が狙われる背景

近年の大規模なサイバー攻撃にはIoT機器が使われる(踏み台とされる)ケースが増えています。史上最大と言われたDDoS攻撃に使われたマルウェア『Mirai』は数十万台のIoT機器に感染し、大量の攻撃パケットを生成、著名なサービスをダウンさせました。

その背景には、PCはエンドポイントセキュリティなどによる対策が進んでいる一方でIoT機器は対策が進んでおらず攻撃が容易なこと、IoT機器は侵入されても気づかれにくく長期に渡って利用しやすい上に、その数も急激に増えていること、また個々の機器の性能が向上していて以前のPCと遜色のない能力をもちつつあることなどから、攻撃者にとっての魅力が高まっているためと思われます。

「Mirai」の攻撃手法

Miraiに感染した端末はネットワーク上のIoT機器をスキャンし、機器の出荷時に設定されているユーザー名とパスワードでログインを試みます(辞書攻撃)。ログインに成功するとMiraiに感染し、さらに感染拡大の活動を始めますが、本来の利用者に気付かれないよう本来持っている機能は保ったままとなっています。そしてC&Cサーバーからの攻撃対象の指示を監視し、攻撃指示を受け取ると感染したMiraiが一斉に攻撃を行うことで、攻撃対象の機能を麻痺させるなどのサイバー攻撃を行います。

Miraiが猛威をふるったのは2016年ですが、Miraiはソースコードが公開されたこともあり、これを改変した亜種は最近でも多数出現し続けています。

NOTICEの限界

NOTICEが検知できる範囲

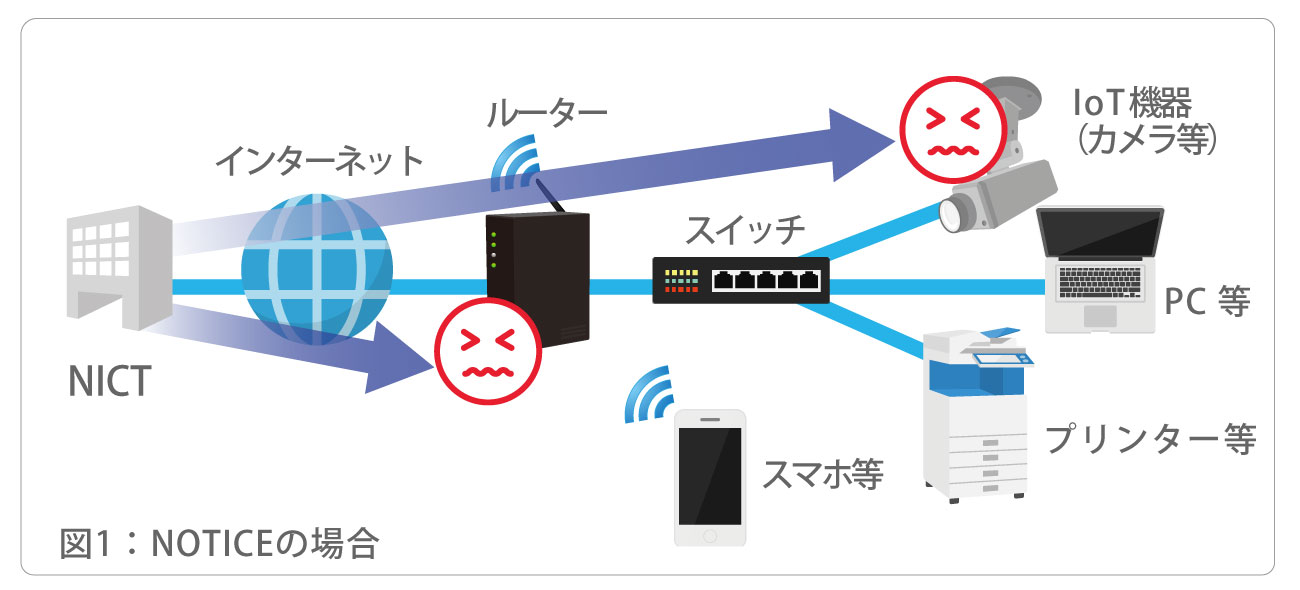

NOTICEは、MiraiをはじめとしたIoT機器に感染するマルウェアの感染拡大の主な方法と同じ辞書攻撃などによって、NICTがアクセスを試みて調査を行ない、危険な機器の所有者に対しては電気通信事業者(インターネットサービスプロバイダー)と連携して対策を促すものです(図1)。

しかしNOTICEでは実際に機器を乗っ取ったり感染拡大に使ったりするわけではないため、到達できるのはグローバルIPアドレスでアクセス可能な外部に向けたルーターか、ルーターの設定などによって直接アクセスできる状態にある一部の機器にすぎません。この場合、図2のような感染拡大を想定することになりますが、そもそもログイン手段をLAN側に限定しているルーターも多く、図2のような初期感染をするケースは限られると思われます。

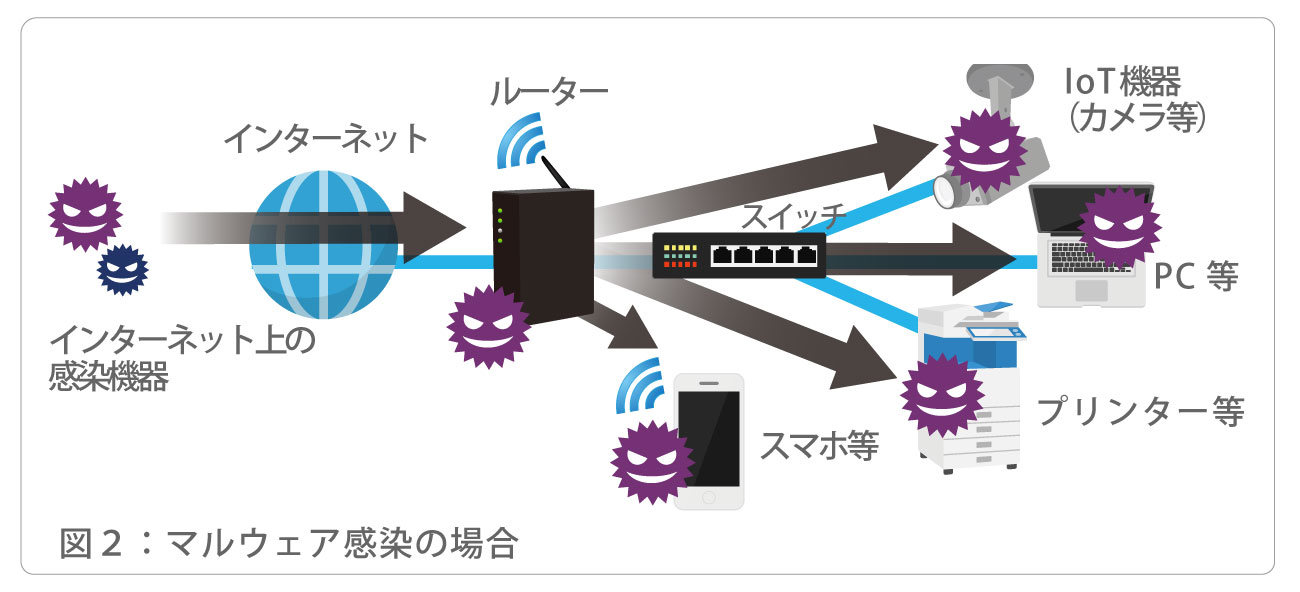

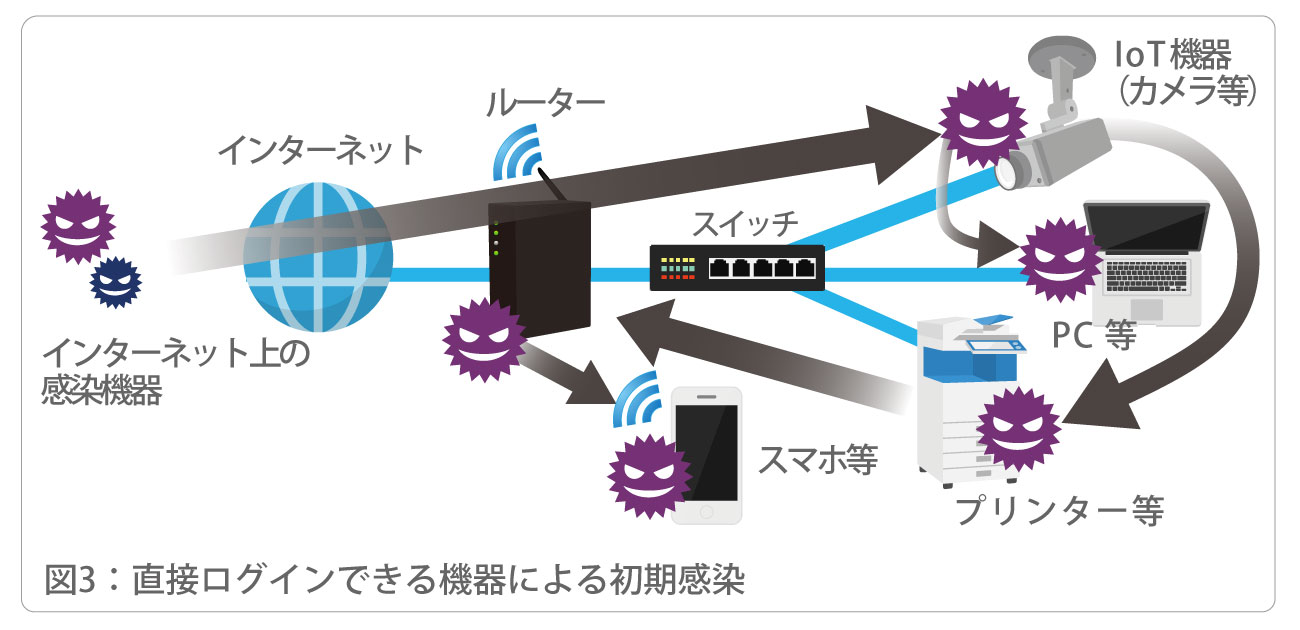

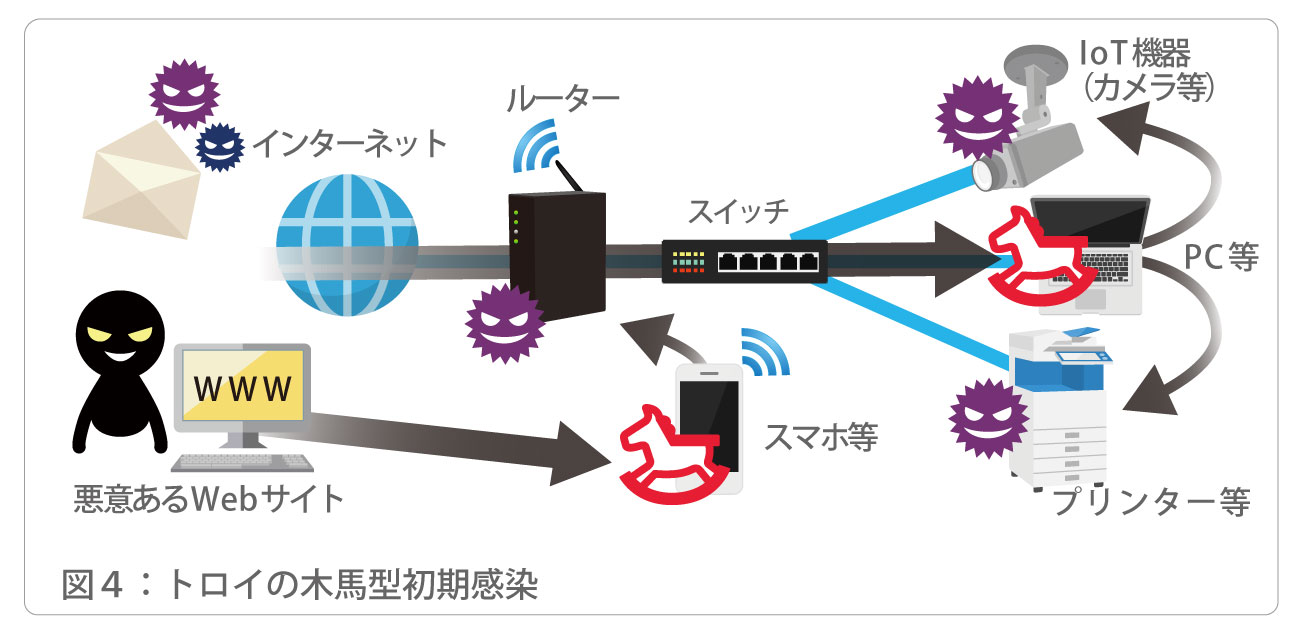

実際のマルウェアの初期感染経路

実際の感染経路は、外部からアクセスできるように設定されたIoT機器を足掛かりに内部へ感染拡大するケース(図3)や、メールの添付ファイルや不正なファイルをダウンロードさせるように仕向けたWebサイトなどを足掛かりに組織内への初期感染を行うケースが多いと思われます(図4)。

実際に当社機器を設置したお客様からログのご提供をいただいたケースでは、内部の機器からルーターに対して辞書攻撃を行っていると思われる痕跡が散見されます。攻撃者にルーターを乗っ取られてしまった場合、DDoS攻撃に使われるだけではなく、LAN内の機器に対してもさまざまな攻撃が可能となります。各種の内部情報を搾取されたり、内部のPCなどのランサムウェア感染を狙われてしまうなどの可能性もあり、危険な状態といえます。

有効な対策は?

基本的な対策

まず、基本的な対策としては①機器のパスワードは必ず初期パスワードから変更する、②機器のファームウェア自体の抜け穴(脆弱性)の対策として機器のファームウェアは常に最新に保ち、メーカー側のサポートが継続しているものを使用する、③組織内で使用するPCやスマートフォンなどのエンドポイントの機器では不審なメールやアプリケーションに注意するとともに、危険なWebサイトなどへのアクセスは行わない、④OSやアプリケーション、エンドポイントでのセキュリティ対策ソフトウェアを最新の状態に維持する、などが挙げられます。 しかし、増大する機器すべてに完全な対処を行うのは容易ではありませんし、単一の手段で100%防げるというものでもありません。このため複数の対策手段を講じる「多層防御」という考え方が重要となってきます。

セキュリティアプライアンスAterm SA3500G

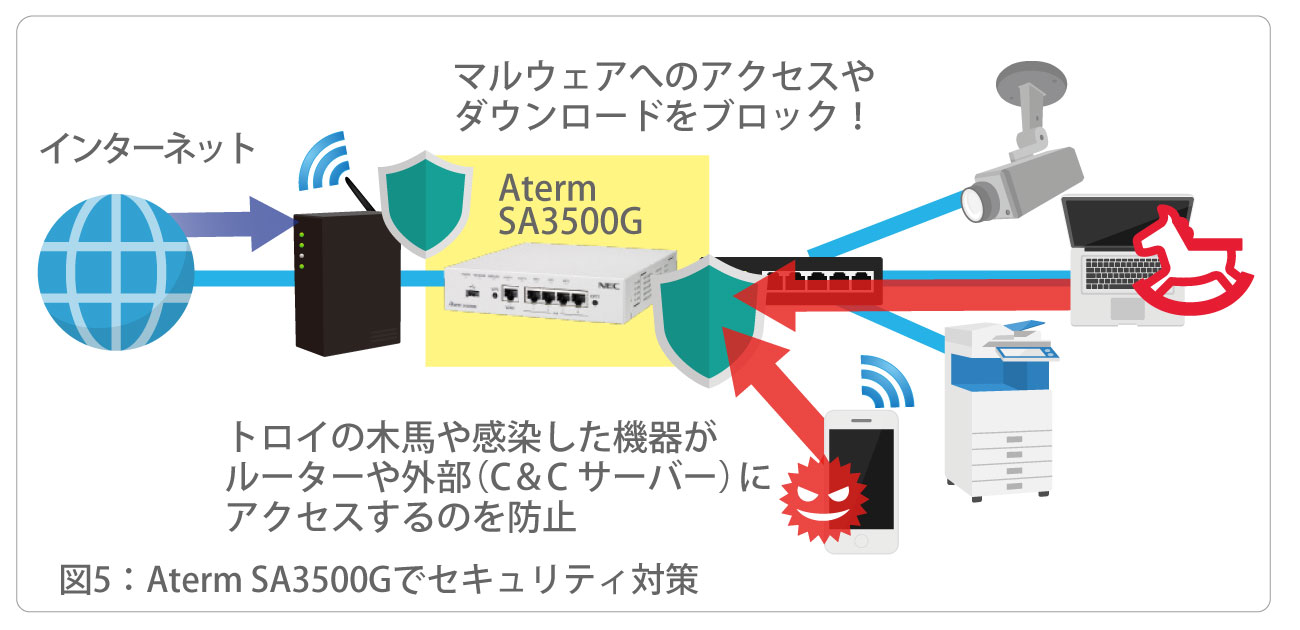

多層防御に有効な機器として、当社ではセキュリティアプライアンスAterm SA3500Gを製品化しています。既設の環境にも容易に設置可能な「ブリッジモード」を持ち、通過するパケットをチェックします。脆弱性を突く攻撃や辞書攻撃などを検知・ブロックする不正侵入防止(IPS)機能、C&Cサーバーやマルウェアを含むWebサイトなどへのアクセスを防ぐWebガード/URLフィルタリング、ダウンロード/アップロードするファイルにウイルスを含んでいないかチェックするアンチウイルス、想定外のアプリケーションによる通信を検知・ブロックするアプリケーションガードなどの機能を搭載しています。設定はすべてWebブラウザーで行うことができ、同様の製品と比べて操作は容易で、操作のための専門的な知識も不要です。

Aterm SA3500Gを導入して対策を

Aterm SA3500Gを既設のルーターの直下に導入することで容易にIoT機器をはじめとしたネットワーク機器の防御を強化することができます。導入により①危険なWebサイトなどへのアクセスを阻止する、②感染した機器から外部のC&Cサーバーなどへ通信を阻止する、③感染した機器がルーターなどを攻撃する通信を阻止する、④その他、感染したルーターが内部のPCやIoT機器を攻撃するような通信や、内部のPCやIoT機器が外部を攻撃するような通信を阻止する、といった対策を容易に行うことができ、被害に遭うリスクの低減に役立ちます。

実際に導入効果を確認いただける貸出機もご用意していますので、お気軽にお問合せ下さい。